Zero-day attack: what is it and how to prevent it?

Zero-day attacks take advantage of software flaws that are unknown to the software’s developers to target victims without prior warning. These attacks grow more common every year, so it’s important to know the risks.

¿Qué es un ataque de día cero?

Los piratas informáticos ven facilitada su capacidad para atacar e infiltrarse en los sistemas de una empresa por las posibles vulnerabilidades del software, tanto del sistema operativo como de otros programas utilizados. Si encuentran una vulnerabilidad concreta, pueden explotarla para llevar a cabo todo tipo de ataques contra el sistema.

Un ataque de día cero significa que la empresa está siendo atacada por un fallo en sus sistemas y que, si no reacciona rápida y adecuadamente, las consecuencias pueden ser muy negativas, tanto desde el punto de vista operativo como financiero y de reputación.

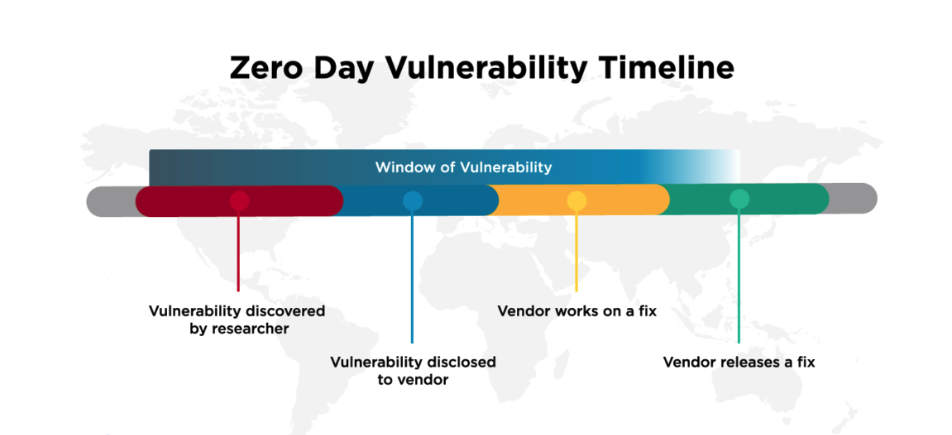

Una vulnerabilidad de día cero es un fallo de seguridad de software recién adquirido que no ha sido parcheado, porque sigue siendo desconocido para los desarrolladores de software. Los desarrolladores se enteran de la existencia de una vulnerabilidad de día cero sólo después de que se produzca un ataque de este tipo: han tenido «cero días» de aviso para parchear la vulnerabilidad antes de que se produzca el ataque.

La seguridad es un aspecto que siempre ha estado ligado a la informática y con el que los administradores de TI tienen que lidiar a diario. Aunque el nivel de calidad del software actual es generalmente muy alto, con el tiempo siempre hay algunas vulnerabilidades que pueden ser utilizadas por terceros con intenciones maliciosas. Durante este tiempo, los ciberdelincuentes aprovechan estas vulnerabilidades no detectadas para acceder a los sistemas, robar datos o causar otros daños. Es importante implantar sistemas de seguridad para evitar o minimizar este tipo de ataques, por lo que asesorarse en materia de ciberseguridad e implantar las herramientas de protección adecuadas debería ser una prioridad para todas las empresas.

¿Cómo funciona un ataque de día cero?

Un ataque de día cero se produce cuando los atacantes descubren una vulnerabilidad en un sistema informático antes que los administradores del sistema y pueden utilizarla para llevar a cabo diversos tipos de ataques para robar información, perturbar el sistema y otras prácticas maliciosas.

En el proceso de desarrollo de software, se realizan muchas de las pruebas necesarias para garantizar que los programas lleguen al mercado sin bugs, errores y vulnerabilidades. Sin embargo, no es hasta que el software se ejecuta en un entorno real y es utilizado por un gran número de usuarios o empresas cuando se descubren algunas vulnerabilidades que suponen una verdadera amenaza para la seguridad. Si los ciberdelincuentes descubren estos problemas antes que los desarrolladores o administradores de un sistema, pueden utilizarlos con fines delictivos.

Los piratas informáticos ven facilitada su capacidad de ataque e infiltración en los sistemas de una empresa por las posibles vulnerabilidades del software, tanto del sistema operativo como de otros programas utilizados. Si encuentran una vulnerabilidad concreta, pueden explotarla para llevar a cabo todo tipo de ataques contra el sistema. Un ataque de día cero significa que la empresa está siendo atacada por un fallo en sus sistemas y que, si no reacciona rápida y adecuadamente, las consecuencias pueden ser muy negativas, tanto desde el punto de vista operativo como financiero y de reputación.

Protecciones contra los ataques de día cero

La mejor manera de garantizar una respuesta rápida y eficaz es tener un protocolo definido para hacer frente a los ataques de día cero. Saber qué hacer y cuándo hacerlo es esencial para actuar a tiempo y minimizar las repercusiones en caso de un ataque de día cero.

Dado que las consecuencias de este tipo de ataques son muy graves, es necesario implementar métodos para detectarlos y herramientas y políticas para combatirlos en caso de que se produzcan. Los ataques de día cero son una gran amenaza porque no hay «cura» hasta que se publica un parche, y esto puede llevar un tiempo. Podrías estar utilizando un software que podría no estar parcheado durante semanas o incluso meses. Y mucha gente tarda en actualizar su software incluso después de que se publique un parche.

Durante este tiempo, los atacantes son implacables e intentan atacar a tantos usuarios como sea posible antes de que se publique el parche. Esto puede poner sus datos en un riesgo aún mayor de lo normal. Algunas de las soluciones que implementamos en el ámbito de la ciberseguridad son las pruebas de penetración, o pentesting, que consisten en atacar un sistema informático con la intención de encontrar debilidades de seguridad y todo aquello que pueda tener acceso a él, a su funcionalidad y a sus datos. En esta línea, una buena solución es realizar Ethical Hacking. Donde los profesionales se ponen en la piel de posibles atacantes para identificar las vulnerabilidades del sistema de red de una organización. Una vez identificadas, se pueden solucionar antes de que las descubran los verdaderos ciberdelincuentes. Además de penetration testing and network security assessment, siempre es esencial tener un Disaster Recovery and Backup Plan para garantizar la continuidad de la actividad a pesar de una infracción.

No se encontraron resultados

La página solicitada no pudo encontrarse. Trate de perfeccionar su búsqueda o utilice la navegación para localizar la entrada.