Implementación de un Honeypot para la monitorización y prevención de ataques

La seguridad en las empresas es esencial. Por ello, nuestros responsables de seguridad instalan Honeypots capaces de detectar el número de ataques y su origen. De esta forma, adoptar las medidas necesarias para que el sistema actual no se vea afectado por estos ataques.

Hoy en Cloud Levante vamos a hablar en detalle de la implementación real de un Honeypot, una herramienta fundamental para mantener tu red segura.

Un honeypot, o sistema trampa o señuelo, es una herramienta de seguridad informática instalada en una red o sistema informático para que sea el objetivo de un posible ciberataque.

La principal característica de este tipo de programas es que están diseñados no sólo para proteger contra un posible ataque, sino también para servir de señuelo invisible para el atacante, con el fin de detectar el ataque y obtener información antes de que afecte a los sistemas críticos.

Honeypot Implementado

El honeypot implementado es una simulación de una infraestructura con diferentes servidores y servicios que expone todo el tráfico al exterior para ver la cantidad de ataques o tráfico que puede llegar. Dependiendo de la intención del honeypot, se exponen diferentes servicios o todos los que podamos para recoger más información.

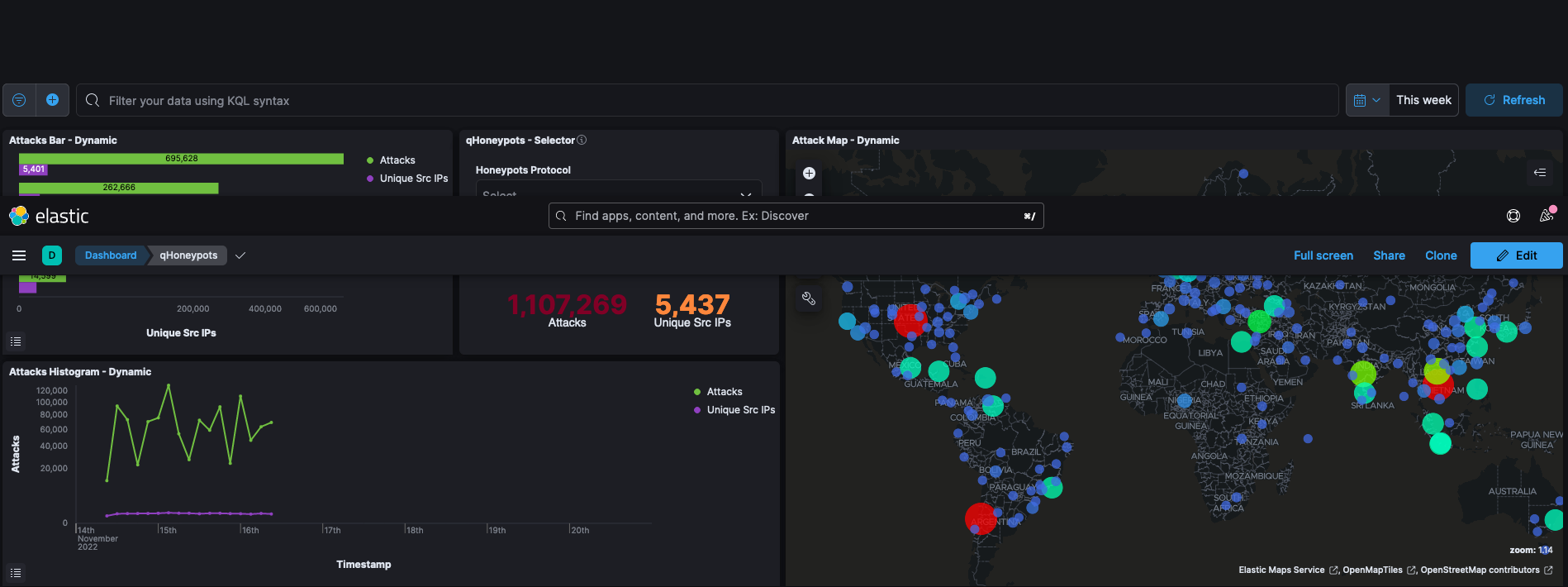

Este honeypot ha estado activo durante 2 días y ha recogido 1.101.048 ataques desde 5.393 IPs.

En esta imagen podemos ver el punto central, que es donde se encuentra el servidor y los ataques clasificados por geolocalización.

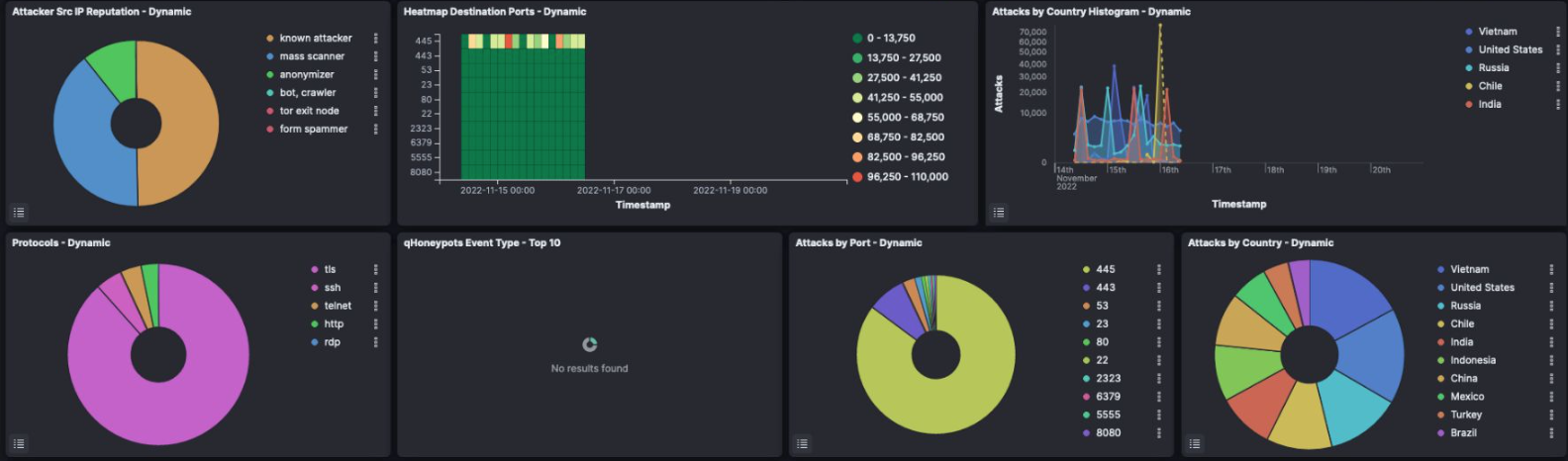

El mapa de calor nos permite conocer el origen de los ataques, cómo progresa el número de ataques a lo largo del tiempo, los puertos objetivo, los usuarios y contraseñas a los que se ha intentado acceder, etc. Lo que más nos interesa del mapa de calor es el número de ataques y su origen. A modo de concienciación y para promover la ciberdefensa con un Centro de Operaciones de Seguridad (SOC). Esta plataforma nos permite supervisar y gestionar la seguridad de los sistemas de información mediante herramientas de recopilación, correlación de eventos e intervención remota.

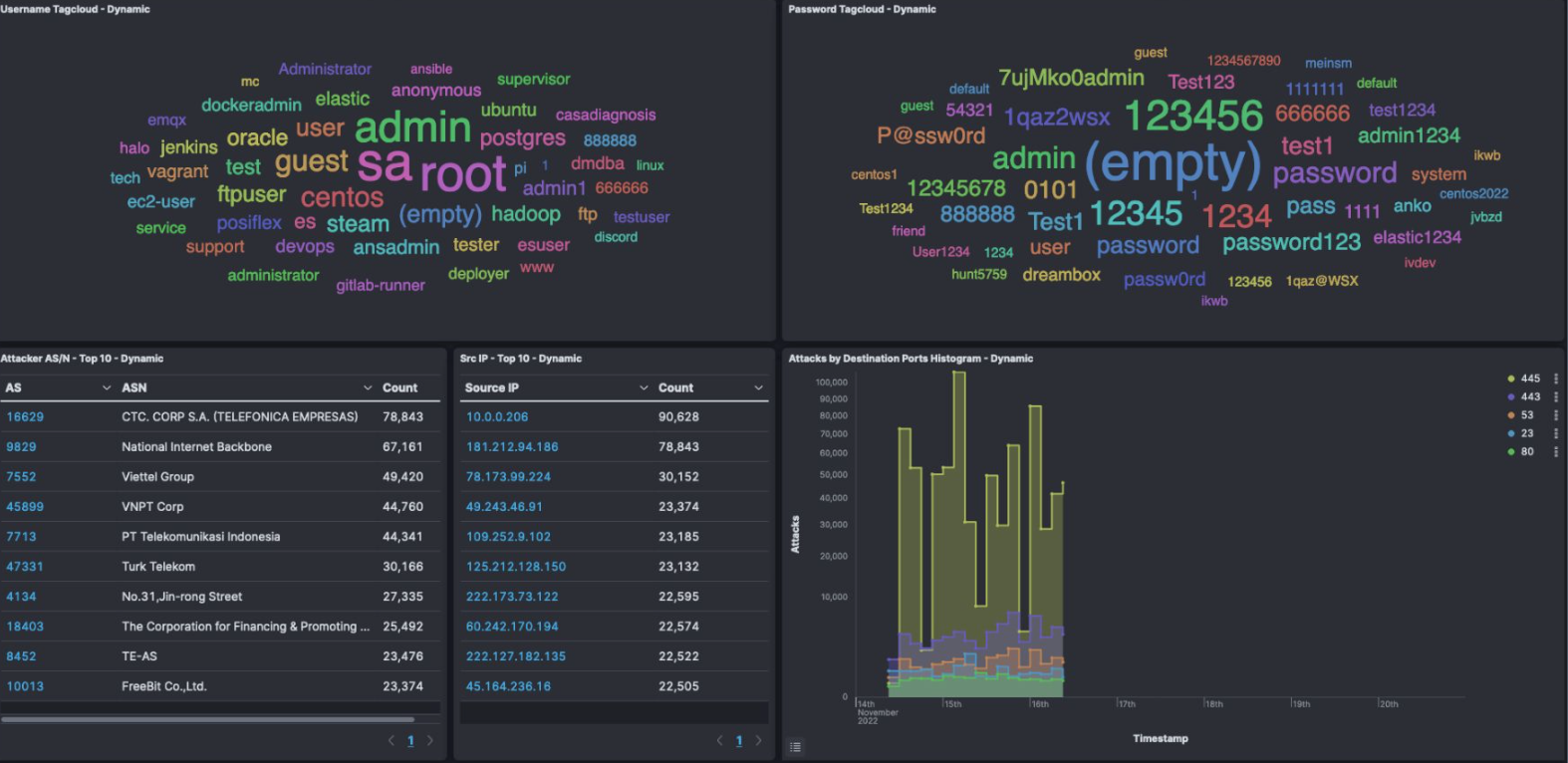

Como vemos, podemos conocer los usuarios, contraseñas y direcciones IP que han intentado acceder. Esta información es vital para mantener una infraestructura actualizada ante cualquier ciberataque.

Por lo general, la mayoría de estos ataques no son detectados por los programas antivirus, y la mayoría de las IP analizadas no se reflejan en las listas de reputación. Esto ocurre porque muchos son muy recientes, y las empresas que distribuyen estos software de protección no han recibido y catalogado las direcciones. Por ello, un Honeypot puede ser muy útil para conocer esto.

El honeypot ha demostrado ser un gran mecanismo de seguridad. La variedad de datos recogidos puede ayudar mucho a reforzar las políticas de seguridad de cualquier empresa.

En resumen, los honeypots virtuales, que pueden configurarse y ponerse en marcha, son un medio de primera clase para obtener un conocimiento profundo de la red en un entorno real, pero de bajo riesgo. Por todas estas razones, teniendo en cuenta la eficacia de las herramientas, el honeypot se está extendiendo en el mundo de la ciberseguridad, utilizándolo para capturar la actividad de los hackers en Internet.