Cybersecurity monitoring with SIEM

Las empresas están cada vez más expuestas a las ciberamenazas. Lo dice todo el mundo, y ahora lo confirma la Asociación de Auditoría y Control de Sistemas de Información (ISACA) en su último estudio, al reconocer que más del 50% de las empresas de todo el mundo han aumentado los niveles de riesgo de su organización en el último año. Por ello, cada vez son más las empresas que apuestan por un Centro de Operaciones de Seguridad (SOC) para prevenir, supervisar y controlar la seguridad de las redes e Internet.

Centro de Operaciones de Seguridad (SOC)

Un SOC es una unidad específica encargada de la prevención, supervisión y control de la seguridad informática. Los servicios que presta van desde el diagnóstico de vulnerabilidades hasta la recuperación en caso de catástrofe, pasando por la respuesta a incidentes, la neutralización de ataques, los programas de prevención, la gestión de riesgos y las alertas antivirus informáticas.

Equipado con servidores, cortafuegos, sistemas de detección de intrusos, software antivirus y otros sistemas especializados, un SOC supervisa la actividad de la red y de Internet en tiempo real, 24 horas al día, 7 días a la semana. Los eventos de datos son analizados y rastreados por expertos certificados en normas de seguridad.

En Cloud Levante, una de las principales herramientas utilizadas por nuestro equipo para realizar esta supervisión exhaustiva es SIEM.

SIEM: el corazón del SOC

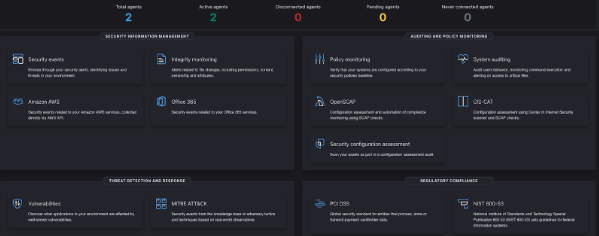

SIEM hace referencia a dos conceptos, la Gestión de Eventos de Seguridad (SEM) y la Gestión de Información de Seguridad (SIM).

El primer concepto, SEM, se refiere a la monitorización y correlación de eventos en tiempo real y el segundo, SIM, se refiere al almacenamiento de los datos obtenidos, su análisis y la generación de informes en base a los resultados obtenidos.

En este sentido, SIEM ofrece una visión global de la seguridad informática de la empresa y tiene como función principal detectar comportamientos anómalos para prevenir a la organización de amenazas informáticas.

Configurando SIEM

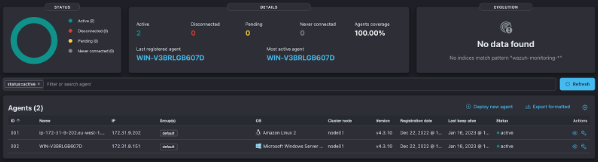

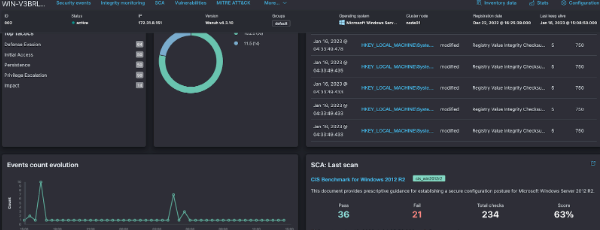

Para configurar nuestro SIEM, primero instalamos un agente en las máquinas que queremos automatizar. Este agente se encarga de recoger información del sistema, protegerlo con un EDR o integrarlo con el Antivirus que ya esté en uso, y enviar toda la información al SIEM para su posterior análisis y respuesta.

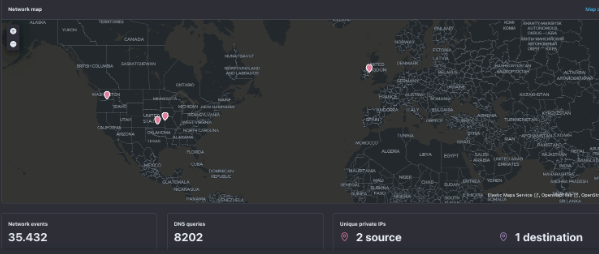

Nuestra configuración permite obtener la información necesaria, disponiendo de una visualización completa de los puntos de la red. Esto nos permitirá reaccionar en tiempo real ante cualquier incidencia, pero también aplicar medidas de mejora cuando percibamos que el rendimiento de un determinado servicio no es el esperado. Algunos de los datos que podemos obtener con la configuración SIEM son:

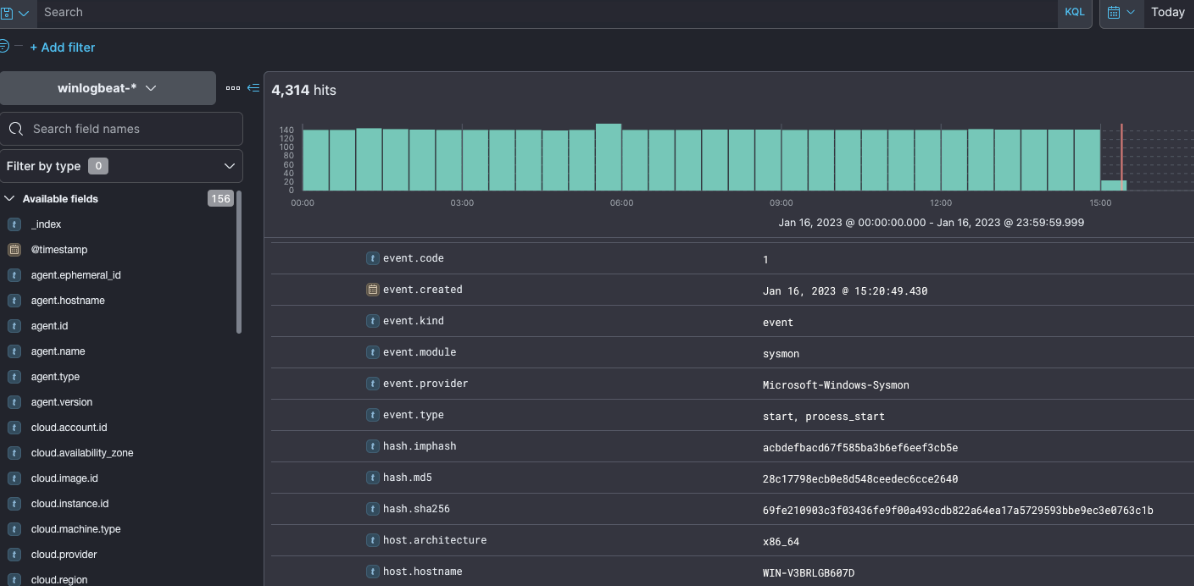

- Análisis de eventos de seguridad del host.

- Análisis de eventos de seguridad de la red.

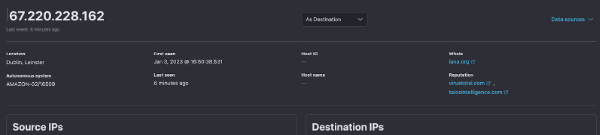

- Reputación y análisis de direcciones IP con las que se establecen comunicación.

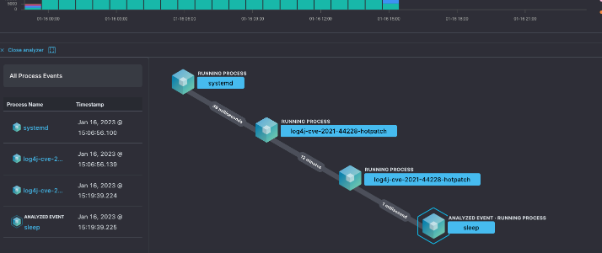

- Visualizador de eventos de línea de tiempo.

- Análisis detallado y en profundidad de eventos.

- Puedes realizar consultas a grandes volúmenes de datos para establecer correlaciones entre determinados parámetros y una búsqueda más profunda.

- Dashboards para una mejor visualización de los datos y recogida de métricas.

Alta flexibilidad para recoger información de distintos tipos de software, servicios, sistemas operativos o plataformas cloud.

Integración de Host Intrusion Detection System (IDS) en Elasticsearch

Sistema de vigilancia y detección de actividades sospechosas. Nos envía una alerta cuando se detecta para que podamos investigar el problema y tomar las medidas adecuadas para remediar la amenaza.

- Diversos dashboards para la visualización de agentes que ejecutan el IDS.

- Escaneos de vulnerabilidades.

- Mitre ATT&CK framework

Cloud Levante cuenta con técnicos especializados en ciberseguridad, utilizando Elastic Security en Elastic Cloud como herramienta de SIEM. Pero adaptando las funcionalidades a cada proyecto para ofrecer soluciones Adhoc.

Nuestro equipo técnico siempre está preparado para ayudar a empresas a iniciar el proceso de transformación digital y proteger al máximo los datos críticos para el negocio.

Si necesitas asesoramiento en esta o cualquier otra área, contacta con nosotros.